Как отключить предупреждение системы сохранности Windows 10, 7 при открытии файла

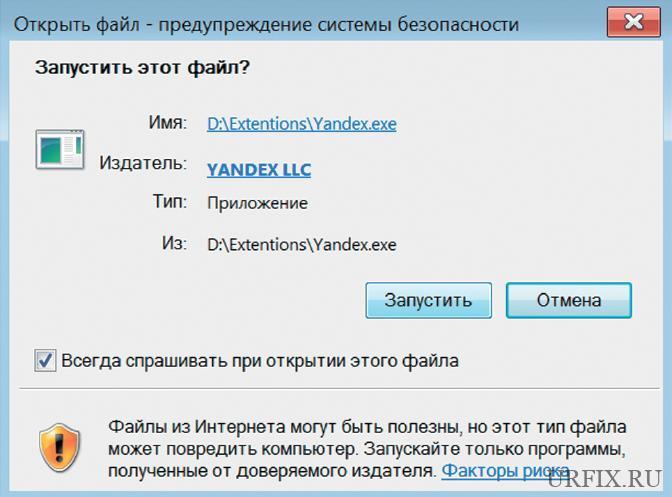

Время от времени юзеры интересуются, как в Windows убрать предупреждение системы сохранности. Схожий вопросец возникает в случае возникновения окна с извещением при попытке открыть файл, скачанный из веба для установки какой-либо программки либо игры. Смотрится оно последующим образом:

«Открыть файл – предупреждение системы сохранности» Windows:

В данной нам статье разглядим, как отключить предупреждение системы сохранности в Windows 10 и Windows 7 – аннотации для обеих операционных систем схожие.

Отключение предупреждения системы сохранности Windows для отдельного файла

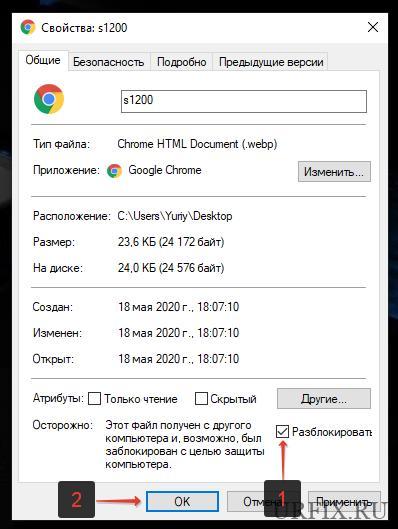

Если юзеру повсевременно приходится запускать один и этот же файл и при запуске часто выскакивает предупреждение системы сохранности Windows, то можно отключить проверку этого файла в свойствах самого файла. Для этого нужно:

- Кликнуть по файлу правой клавишей мыши, вызвав тем контекстное меню;

- Избрать пункт «Характеристики»;

- Разблокировать файл, поставив галочку напротив пт «Этот файл получен с другого компа и, может быть, был заблокирован с целью защиты компа» и надавить «ОК».

Другой метод — убрать галочку напротив пт «Постоянно спрашивать при открытии этого файла» в самом окне предупреждения.

Как убрать предупреждение системы сохранности Windows

Принципиально! Полное отключение системы сохранности не нужно, потому что может представлять опасность для работы операционной системы.

Можно стопроцентно отключить систему сохранности для проверки файлов скачанных из веба, локальной сети либо с другого компа.

Как ни удивительно, но отключение предупреждений системы сохранности Windows при запуске программ и опасных файлов происходит не в службе «Центр сохранности», а в свойствах браузера.

Как отключить предупреждение системы сохранности Windows:

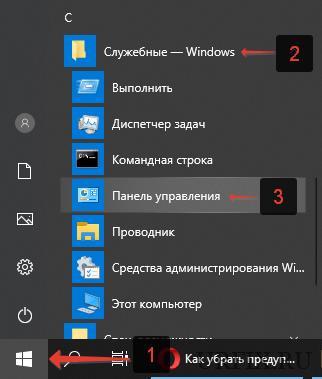

- Открыть меню Windows, нажав на значок с логотипом операционной системы в нижнем левом углу;

- Перейти в раздел «Служебные»;

- Избрать пункт «Панель управления»;

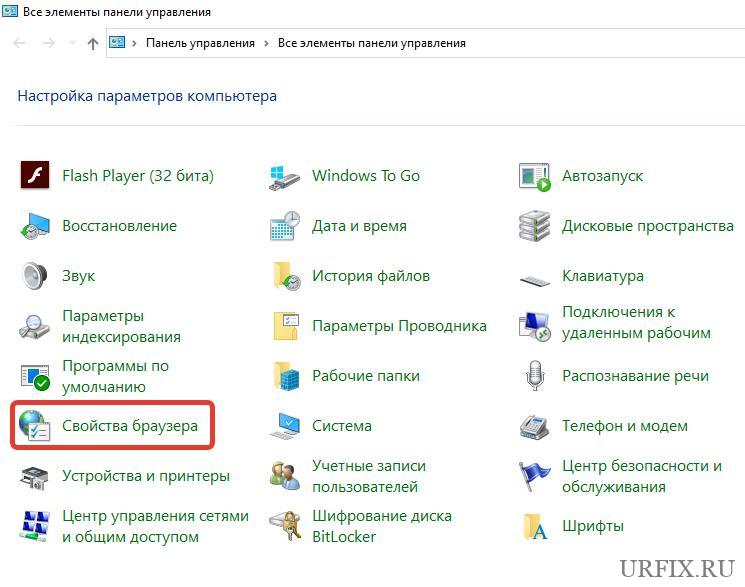

- Зайти в раздел «Характеристики браузера».

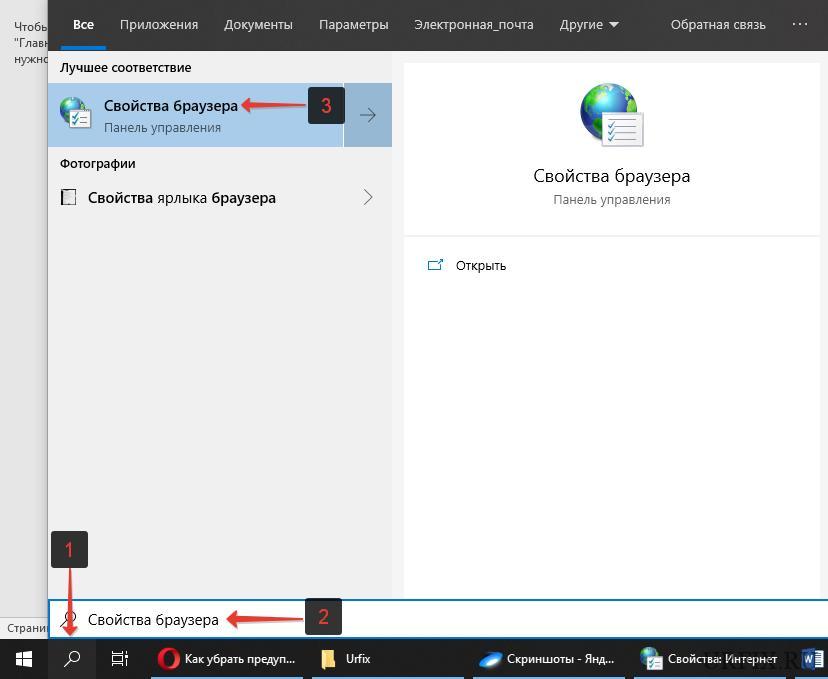

Наиболее резвый и удачный метод зайти в характеристики браузера – употреблять встроенную в Windows службу поиска;

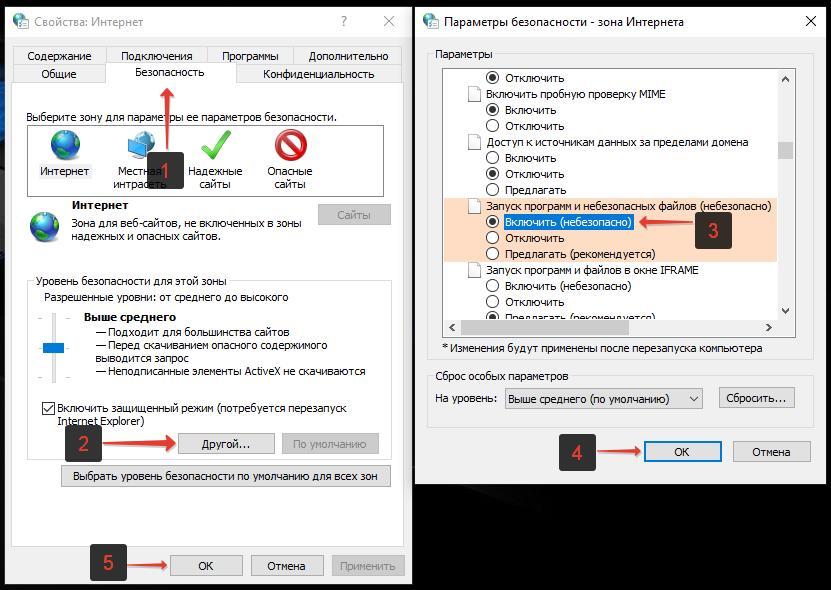

- Нужно перейти во вкладку «Сохранность»;

- Надавить клавишу «Иной» в подразделе «Уровень сохранности для данной нам зоны»;

- Перевести переключатель в состояние «Включить» в разделе «Пуск программ и опасных файлов», как это показано на снимке экрана ниже;

- Крайний шаг – надавить «ОК» в обоих окнах, опосля чего же предупреждения системы сохранности Windows отключится, оно наиболее не будет появляться при запуске файлов, программ и приложений.

Как отключить возникновение окна предупреждения системы сохранности Windows

Есть другой метод избавиться от возникновения окна предупреждения системы сохранности Windows:

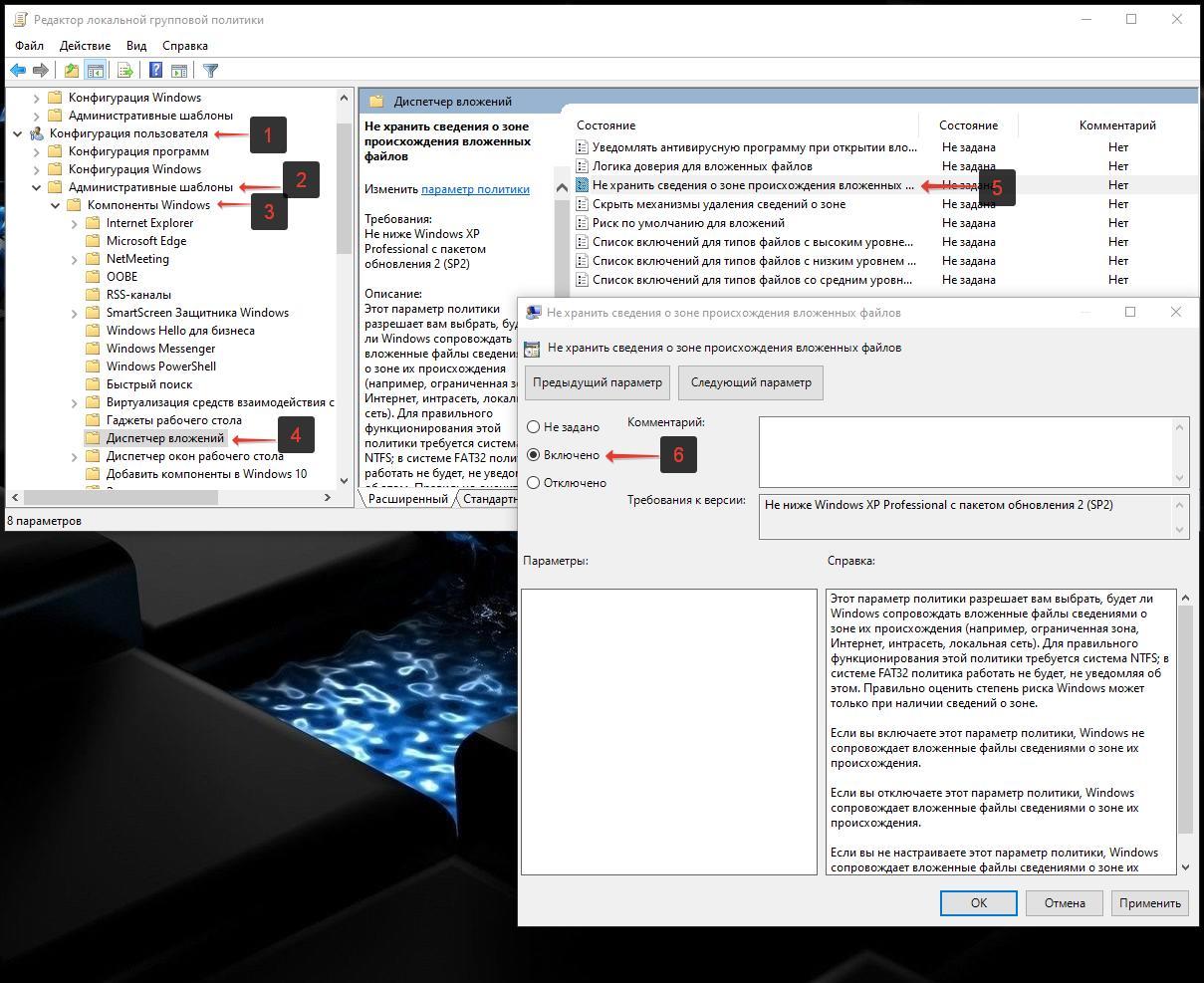

- Открыть командную строчку композицией кнопок Win + R ;

- Ввести команду gpedit.msc

- Перейти по пути — «Конфигурация юзера» — «Административные шаблоны» — «Составляющие Windows» — «Диспетчер вложений»;

- Открыть «Удаление сведений о зоне происхождения вложений» (Windows 7) либо «Не хранить сведения о зоне происхождения вложений» (Windows 10);

- Поставить галочку напротив пт «Включено».

Отключение предупреждения системы сохранности Windows при невозможности проверить издателя

Если предупреждение системы сохранности Windows выдает оповещение о том, что не удается проверить издателя, дескать, издатель – неведомый, то кроме действий, обрисованных выше, нужно также:

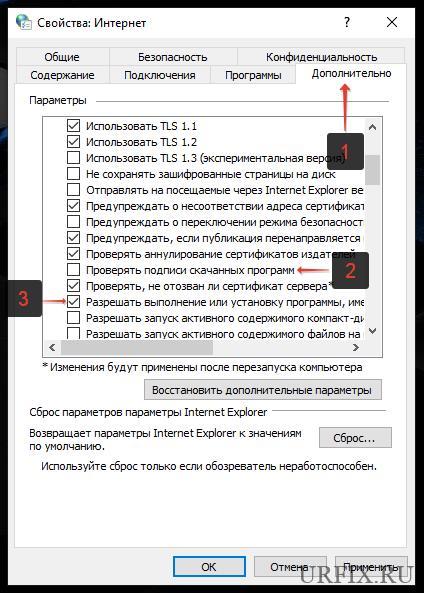

- Зайти в характеристики браузера через панель управления;

- Перейти во вкладку «Добавочно»;

- Убрать галочку напротив пункт «Инспектировать подписи скачанных программ»;

- Поставить галочку напротив пт «Разрешить выполнение либо установку программки, имеющей недопустимую подпись».

Как придать юридическую силу соглашению о неразглашении конфиденциальной информации?

При заключении сделки с партнером либо трудового контракта с сотрудником для вас бы хотелось избежать несанкционированного распространения передаваемых ему сведений? Ответ на этот вопросец очевиден, ведь разглашение конфиденциальной информации может нанести суровый вред ее начальному обладателю. Считается, что защитить от таковых последствий сумеет соглашение – non-disclosure agreement (NDA). Но так ли это по сути?

Что такое NDA?

NDA – это соглашение о неразглашении конфиденциальной информации, которое заключается ее владельцем с теми, кому эта информация передается, в целях недопущения ее следующего распространения. Таковой вид соглашений был взят из англо-саксонской системы права и не отыскал отражения в российском штатском законодательстве. Как следует, идет речь о непоименованном договоре.

Почему соглашение о неразглашении информации {само по себе} не работает и как ему придать юридическую силу?

В п. 2 ст. 421 ГК РФ (Российская Федерация — государство в Восточной Европе и Северной Азии, наша Родина) закреплен принцип свободы контракта, поэтому заключение NDA не запрещено. Но имеет ли это соглашение юридическую силу? В реальности оно {само по себе} не работает. NDA имеет юридическую силу лишь в случае, если владелец конфиденциальной информации установил режим коммерческой потаенны.

Согласно подп. 7 п. 3 ст. 2 Закона о информации лицо, получившее доступ к конфиденциальной информации, обязуется не передавать ее третьим лицам без согласия ее носителя. Условия отнесения информации к сведениям, составляющим тайну, инсталлируются законами (ч. 4 ст. 9 Закона о информации). И этот момент является главным.

Обратимся к Закону о коммерческой тайне. Пункт 1 ст. 10 этого закона содержит неотклонимые требования к установлению режима коммерческой потаенны:

1) определение списка информации, составляющей коммерческую тайну;

2) установление порядка воззвания с таковой информацией и контроля за его соблюдением;

3) ведение учета лиц, получивших доступ к коммерческой тайне, также лиц, которым она была передана;

4) внесение в трудовые договоры с работниками и в договоры с контрагентами критерий, регулирующих воззвание с коммерческой потаенной;

5) нанесение на вещественные носители коммерческой потаенны (либо включение в состав реквизитов документов) грифа «Коммерческая потаенна» с указанием носителя таковой информации.

1-ые два требования предполагают принятие соответственного локального нормативного акта, закрепляющего нужные сведения; третье – наличие системы фиксации и регистрации.

В ст. 11 Закона о коммерческой тайне закреплена обязанность работодателя ознакомить под расписку работника с списком информации, составляющей коммерческую тайну, с установленным режимом коммерческой потаенны и мерами ответственности за его нарушение. Также работодатель должен сделать работнику нужные условия для соблюдения режима коммерческой потаенны.

Соответственно, кроме заключения NDA с партнером либо сотрудником, владелец информации должен выполнить весь список требований, установленных законом. В неприятном случае он не сумеет рассчитывать на поддержку со стороны страны.

Что молвят суды?

1. В Постановлении от 3 июля 2015 г. по делу № А56-72074/2014 Тринадцатый арбитражный апелляционный трибунал отметил, что если в отношении предмета контракта установлена коммерческая потаенна, то должны быть соблюдены требования ст. 10 Закона о коммерческой тайне. Из материалов дела следует, что стороны заключили NDA, но требования обозначенной статьи были проигнорированы стопроцентно. Как следствие – неприменимость режима защиты конфиденциальной информации к предмету соглашения.

Подобная ситуация отражена в Постановлении Суда по умственным правам от 16 ноября 2017 г. № С01-922/2017 по делу № А33-28905/2016. СИП поддержал выводы судов первой и апелляционной инстанций о неприменимости к сведениям режима коммерческой потаенны, так как не были приняты меры, установленные ст. 10 Закона о коммерческой тайне.

2. Раздельно стоит направить внимание на Апелляционное определение Судебной коллегии по штатским делам Столичного городского суда от 24 июня 2019 г. по делу № 33-26791/2019, которое посвящено трудовым отношениям. Согласно материалам дела, организация обратилась в трибунал с иском к работнику о взыскании валютных средств за нарушение NDA. Трибунал в ублажении требований отказал. Мотивировал это решение он тем, что ст. 238 ТК РФ (Российская Федерация — государство в Восточной Европе и Северной Азии, наша Родина) содержит положения, устанавливающие вещественную ответственность работника за вред, причиненный работодателю, но эта норма не предугадывает ответственность за разглашение конфиденциальной информации в виде штрафа. Доп условия трудового контракта, ухудшающие положение работника по сопоставлению с установленным трудовым законодательством и другими нормативными правовыми актами, содержащими нормы трудового права, не допускаются. В связи с сиим включение в трудовой контракт условия о взыскании штрафа за нарушение NDA противоречит трудовому законодательству и применению не подлежит.

Таковым образом, заключение NDA в рамках трудовых отношений ограничивается нормами трудового права в силу зависимого положения работника и принципа достоинства слабенькой стороны.

3. Дальше разглядим спор о форме внутренних документов, средством которых вводится режим коммерческой потаенны, на примере Решения Тихвинского городского суда Ленинградской области от 15 августа 2019 г. по делу № 2-586/2019. Трибунал отклонил резон о том, что в организации не был установлен режим коммерческой потаенны, так как отсутствовал единый локальный акт. По его воззрению, указания на режим коммерческой потаенны в отдельных локальных актах работодателя и включения критерий о таком режиме в трудовой контракт довольно для возложения на работника ответственности за разглашение конфиденциальной информации. Другими словами, в наличии одного документа нет необходимости, так как закон такового требования не содержит.

4. Судами также был рассмотрен вопросец о том, как соотносится режим коммерческой потаенны с возможностью реализации корпоративного контроля участниками обществ.

В Решении Арбитражного суда Ставропольского края от 6 марта 2018 г. по делу № А63-23435/2017 была дана правовая оценка последующей ситуации: общество при предоставлении документов потребовало от участника подписать NDA, но он отказался. Общество обратилось с иском в трибунал о обязании участника заключить соответственное соглашение. Но трибунал напомнил обществу о принципе свободы контракта и отсутствии обязанности у участника подписывать NDA.

Решение Арбитражного суда Ростовской области от 25 июня 2020 г. по делу № А53-35232/2019 броско выводом о том, что даже установление порядка оборота информации, отнесенной обществом к конфиденциальной, не является препятствием для предоставления ее участнику в целях реализации корпоративного контроля над деятельностью общества, беря во внимание, что законом предусмотрена обязанность участника не разглашать секретную информацию (п. 2 ст. 67, п. 4 ст. 65.2 ГК РФ (Российская Федерация — государство в Восточной Европе и Северной Азии, наша Родина)) и общество имеет право востребовать выдачи соответственной расписки от участника (п. 15 Информационного письма Президиума ВАС РФ (Российская Федерация — государство в Восточной Европе и Северной Азии, наша Родина) от 18 января 2011 г. № 14).

Обобщая вышеупомянутое, можно прийти к выводу о том, что процедура введения режима коммерческой потаенны установлена законом, требования имеют властный нрав. Не считая того, есть ограничения для трудовых и корпоративных отношений, сужающие сферу внедрения NDA. Тем не наименее в больших корпорациях, в том числе русских, принято подписывать NDA. Считается, что заключение такового соглашения оказывает дисциплинирующее действие на стороны. Наличие психического фактора не исключено, но ценность хоть какого соглашения заключается в его юридической силе. А придать ее NDA получится лишь в случае соблюдения всех законодательных требований.

Защита информации от утечки

Утечка данных: как «укоротить» длинноватые языки служащих

Вопросцы кибербезопасности и сохранности секретных данных не сходят с повестки денька огромнейших глобальных компаний уже пару лет. Основной вопросец бизнеса в критериях глобализации и всеобщей открытости — как защитить свои «секреты» от сторонних?

«Лаборатория Касперского» вместе с аналитической компанией B2B International узнала, что 41% русских компаний думают о сохранности корпоративной информации и предотвращении утечек данных. Правда, пока большая часть игроков на рынке ставят во главу угла технические способы защиты: 28% респондентов поведали, что вводят политики восстановления IT-систем опосля сбоев, а 26% — наращивают отказоустойчивость внутренних систем.

«Технические средства не могут решить делему утечек корпоративной информации, — уверен Александр Писемский, управляющий направления компьютерной криминалистики PwC Russia. – Лишь здоровая корпоративная культура может предупредить информационные злодеяния служащих».

Согласно исследованию «Лаборатории Касперского», три из 5 основных обстоятельств утечек корпоративной информации соединены с действиями людей: это и случайные утечки, спровоцированные сотрудниками (8% случаев), и утечки с мобильных устройств работников (7%), и корпоративный шпионаж (7%).

В США (Соединённые Штаты Америки — государство в Северной Америке) раз в год проводится конкурс по социальной инженерии Social Engineering CTF, на котором участники соревнуются в умении добывать корпоративную информацию о гигантах мирового бизнеса: UPS, FedEx, Verizon, AT&T, Shell, Wal-Mart, Cisco, HP. Баллы конкурсантам начисляются за выяснение, какие антивирусные решения установлены в корпоративной системе объекта, заглавие и версию применяемого браузера, имена служащих обслуживающего персонала и остальные достойные внимания данные.

Фаворит прошлогоднего конкурса Шейн Макдугалл выиграл соревнование всего за 20 минут. Корпоративную информацию он выведал у менеджера 1-го из отделений Wal-Mart в маленьком канадском городе: представившись муниципальным служащим, он предложил «сделку, на которой Wal-Mart заработает много средств». Наивный менеджер говорил обо всем, что его спрашивали: графике работы IT-персонала его отделения, применяемых антивирусных решениях и т д. В конце этот сотрудник даже открыл продиктованный Макдугаллом URL-адрес со страничкой регистрации и ввел на ней свои секретные данные.

Александр Писемский рекомендует компаниям, которые не желают оказаться на месте Wal-Mart, уделять внимание корпоративной культуре и открыто наказывать нарушителей.

Поймите, кто ваш неприятель

Утечки информации из компании бывают как намеренные, так и ненамеренные, при всем этом вне зависимости от типа большая часть из их остаются незамеченными. Одни из самых нередких — случайные, происходящие по вине внутренних служащих компании. Почаще всего работники невнимательны к наполнению адресной строчки (и письмо с конфиденциальной информацией попадает в третьи руки), звучно дискуссируют внутренние вопросцы за обедом в общей столовой, теряют внутренние документы, запамятывают либо при помощи злоумышленников расстаются с девайсами в аэропортах, гостиницах, такси.

Утечки информации из компании бывают как намеренные, так и ненамеренные, при всем этом вне зависимости от типа большая часть из их остаются незамеченными. Одни из самых нередких — случайные, происходящие по вине внутренних служащих компании. Почаще всего работники невнимательны к наполнению адресной строчки (и письмо с конфиденциальной информацией попадает в третьи руки), звучно дискуссируют внутренние вопросцы за обедом в общей столовой, теряют внутренние документы, запамятывают либо при помощи злоумышленников расстаются с девайсами в аэропортах, гостиницах, такси.

Еще пореже случаются утечки с вмешательством третьих лиц. Такие атаки еще пореже раскрываются и практически никогда не предаются огласке, ведь каждое такое дело — суровый вред для стиля компании.

Намеренные утечки информации по вине внутренних служащих также случаются. Нередко это плохо спланированные либо чувственные деяния: к примеру, месть начальству либо сотрудникам, обида за снижение и штраф. Обычно, такие злодеяния просто раскрываются — отыскать виноватого сотрудника достаточно просто: его выдают или оставленные в спешке улики, или очевидный мотив.

Еще труднее вычислить нечистого на руку работника — того, кто преднамеренно и поочередно «ворует» либо «сливает» корпоративную информацию.

К примеру, он желает начать бизнес в той же сфере, что и его работодатель, либо собирается поменять пространство работы, потому «уводит» из компании базу клиентов, ведает соперникам о тендерном предложении собственной компании. Нередко таковой сотрудник может вступать в сговор с контрагентами, поставщиками, партнерами собственного работодателя и получать от их средства.

Сузьте круг подозреваемых

По сути в компании не настолько не мало конфиденциальной информации, раскрытие которой способно нанести суровый вред.

Большие конторы предпочитают заблаговременно сузить круг лиц, имеющих к ней доступ. Я постоянно советую всем использовать умный подход к защите данных: сфокусируйтесь на информации, от которой зависит фуррор вашего бизнеса, и изберите комфортные и обыкновенные средства контроля доступа к ней. Руководители компании должны верно осознавать, какую информацию стоит защищать, а какая не несет внутри себя суровых рисков.

Как мы осознаем, сотрудники какого отдела имеют доступ к ускользнувшим данным, мы начинаем проводить интервью и собирать электрические подтверждения с компов и мобильных устройств.

Направьте внимание на поведение: преступников выдает стрессовость. Проверить стоит и наличие конфликтов с управлением, планы по увольнению из компании либо возможная аффилированность к иным компаниям.

Чтоб заблаговременно как-то обезопасить себя от нечестных служащих, следует при трудоустройстве проводить проверку благонадежности соискателя. Чем выше должность, тем поглубже и тщательнее обязана быть проверка. Для особо рисковых групп служащих проверки нужно устраивать на неизменной базе.

Соберите улики

Принципиально осознать, каким образом информация утекла из компании. Мы работаем с электрическими данными: проводим анализ рабочего компа, мобильных устройств, электрической переписки, серверов и журналов активности юзера в сети. Так можно осознать, как юзер работал с данными в течение крайнего времени: какие файлы открывал, кому высылал, с кем переписывался по Skype, не пересылал ли их на почту, не печатал ли документы, не грузил ли их на «Yandex.Диск» либо Dropbox? Нередко, проводя таковой анализ, можно вернуть хронологию действий юзера продолжительностью до года. Сбор электрических доказательств нужно создавать с внедрением специальной методики и инструментов, это гарантирует для вас полноту информации для анализа, также ее юридическую значимость.

Перед тем как приступить к расследованию мы постоянно производим оформление всех нужных разрешений на доступ к корпоративной и индивидуальной информации. В нашей практике очень изредка встречались случаи, когда подозреваемые отказывали в доступе к своим корпоративным устройствам. Такое поведение сходу наталкивает на определенные выводы.

Привлечь сотрудника к ответственности за нарушение режима конфиденциальности часто трудно.

Во-1-х, из-за несовершенства внутренних политик в компании, во-2-х, из-за отсутствия приготовленных профессионалов для проведения расследований. Потому нередко виноватых в утечке конфиденциальной информации увольняют за какие-то остальные проступки, к примеру, за нарушение трудовой дисциплины либо расторгают трудовой контракт по соглашению сторон.

Время от времени руководители решаются на возбуждение штатских дел либо обращаются в полицию, но такие деяния изредка завершается фуррором. Ну и далековато не все компании готовы открывать такие дела.

Проведите культурно-воспитательную работу

Наилучшее предотвращение утечек — воспитание (целенаправленное формирование личности в целях подготовки её к участию в общественной и культурной жизни) правильной корпоративной культуры. В компании обязана быть неизменная программка по обучению работе с конфиденциальной информацией. Формальный подход не работает. Если вы просто введете режим коммерческой потаенны и напишите соответственный регламент, это навряд ли даст подходящий итог. Когда человек приходит на работу, на него высыпают кучу всяких политик, он их читает, расписывается и запамятывает.

Любой работник должен осознавать, какие данные секретные и как с ними обращаться. К примеру, у нас в PwC часто проходят тренинги и мастер-классы по данной нам теме, неотклонимые для всякого сотрудника.

Плюс мы повсевременно получаем письма от партнеров, касающиеся практик воззвания с чувствительной информацией. Без развитой корпоративной культуры по работе с конфиденциальной информацией даже самое драгоценное и продвинутое техническое средство не даст подходящего результата.

Устройте общественное наказание

Показательные наказания — очень эффективны. Чувство неизбежности наказания и ужас перед ним — это хороший мотиватор для того, чтоб не нарушать правила работы с информацией. Если такие дела будут спускаться на тормозах, люди в компании ощутят безнаказанность. Если с виноватым сотрудником разойдутся по-хорошему, остальные тоже могут последовать его примеру. Ведь в компании скрыть что-то нереально: слухи стремительно распространяются.

Проведите расследование и сделайте его результаты общественными снутри компании, продемонстрируйте, что кража информации буквально такое же грех, как мошенничество либо хоть какое другое, и оно несет за собой полностью ощутимое и грозное наказание.

О профессионале

Александр Писемский,

управляющий направления компьютерной криминалистики PwC Russia. До работы в PwC был одним из управляющих и сооснователем компании Group-IB. Под его управлением лаборатория компьютерной криминалистики Group-IB заняла лидирующую позицию на местности Рф и СНГ (Содружество Независимых Государств — региональная международная организация (международный договор), призванная регулировать отношения сотрудничества между государствами, ранее входившими в состав СССР). Спецы лаборатории делали исследование цифровых доказательств по разным злодеяниям, связанным с компьютерной информацией, и корпоративным инцидентам: мошенничества в системе дистанционного банковского обслуживания, хакерские атаки, хищение конфиденциальной информации. DDoS-атаки, нарушение прав умственной принадлежности и др.

Александр является сертифицированным профессионалов в области информационной сохранности и компьютерной криминалистики: GCFA (GIAC Certified Forensic Analyst), CISM (Certified Information Security Manager), CISA (Certified Information System Auditor), MCP (Microsoft Certified Professional).

Не пропустите новейшие публикации

Подпишитесь на рассылку, и мы поможем для вас разобраться в требованиях законодательства, подскажем, что созодать в спорных ситуациях, и научим больше зарабатывать.

Защита конфиденциальной информации в организации

ГК «Интегрус» дает услуги по защите секретных данных, коммерческой информации и ноу-хау разработок для компаний. Для каждой компании, имеющей доступ в Веб, использующую информационные системы для собственной работы, разрабатывается пакет собственных нормативных документов, ИТ-решений, обеспечивающих сохранность на всех уровнях.

Секретная информация (данные) – это таковая информация, доступ к которой ограничен согласно требованиям законодательства либо нормами организации (компании). Требуют внедрения мер защиты последующие виды секретных данных:

- личные – касающиеся личной жизни людей, в том числе индивидуальные данные (ПНд), кроме сведений, подлежащих распространению в СМИ (Средства массовой информации, масс-медиа — периодические печатные издания, радио-, теле- и видеопрограммы);

- служебные – то, что можно отнести к группы служебной потаенны;

- судебные – любые сведения о арбитрах, должностных лицах контролирующих и правоохранительных органов, потерпевших, очевидцев, участников уголовного судопроизводства, также неважно какая информация из личных дел осужденных, о принудительном выполнении судебных актов;

- коммерческие – это коммерческая потаенна, плюс сведения о изобретениях, нужных моделях, промышленных образчиках до официальной публикации информации по ним предприятием (ноу-хау, технологии производства, секреты разработки и т.д.);

- проф – докторская, нотариальная, адвокатская потаенна, потаенна телефонных переговоров, почтовых сообщений, переписки, телеграфных и других видов сообщений.

В собственной работе мы обычно имеем дело с защитой служебной, коммерческой, проф и личной конфиденциальной информации. Защита данных и сведений в организации строится на 3-х уровнях:

- ограничение несанкционированного доступа (с целью модификации, конфигурации, ликвидирования, копирования, распространения и иных неправомерных действий):

-

- замки, двери, сетки на окнах, сигнализация и т.д. — любые средства, ограничивающие физический доступ к носителям информации;

- генераторы шума, сетевые фильтры и остальные устройства, перекрывающие либо обнаруживающие каналы утечки информации.

Защита секретных данных подразумевает проработку таковых решений для ИТ-инфраструктуры, чтоб иметь возможность:

- своевременного обнаружения фактов несанкционированного доступа к информации;

- понижения уязвимости технических средств обработки и хранения информации;

- оперативного восстановления покоробленной, измененной информации;

- предупреждения о последствиях несанкционированного доступа к секретным данным.

В отношении личной конфиденциальной информации, индивидуальных данных, нами также осуществляется контроль размещения баз данных на местности Рф.

Средства защиты конфиденциальной информации

Все средства и мероприятия, нацеленные на защиту конфиденциальной информации, базируются на 3-х уровнях:

- Правовой, обеспечивающий единый госстандарт по информационной защите, но не нарушающий права юзеров. Уровень регламентируется Законом РФ (Российская Федерация — государство в Восточной Европе и Северной Азии, наша Родина) «О информации, информатизации и защите информации», подзаконными актами РФ (Российская Федерация — государство в Восточной Европе и Северной Азии, наша Родина), внутриорганизационными положениями о защите конфиденциальной информации, определяющими работу с «закрытой» документацией. На этом уровне от нас требуется так выстроить информационную систему и решения по ее защите, чтоб не нарушить права юзеров и нормы обработки данных.

- Организационный, упорядочивающий работу с конфиденциальной документацией, определяющий степени и уровни доступа юзеров в информационные системы, носителями информации. Этот уровень предутверждает утечку сведений по халатности либо небрежности персонала, сводя его к минимуму.

-

- Сюда относятся архитектурно-планировочные мероприятия и решения, структурирование систем запросов и выдача допусков на использование Вебом, корпоративной электрической почтой, посторонними ресурсами.

- Права на получение и внедрение подписи в электрическом цифровом виде, следование корпоративным и морально-этическим правилам, принятым снутри организации, также являются необходимыми составляющими защиты секретных данных.

-

конфиденциальной информации включает подуровни – аппаратный, криптографический, программный, физический.

- разграничение и реализация прав доступа к секретным сведениям;

- защита переговорных комнат, кабинетов управления от прослушки;

- оформление службы запросов на доступ к информационным ресурсам (внутренним и наружным);

- получение и обучение (педагогический процесс, в результате которого учащиеся под руководством учителя овладевают знаниями, умениями и навыками) работы с электрическими цифровыми подписями (ЭЦП).

- DLP (Data Leak Prevention, предотвращение утечки данных) – средства для пресечения утечки данных, модификации информации, перенаправления информационных потоков;

- SIEM (Security Information and Event Management, управление событиями и информационной сохранностью) – анализ в режиме настоящего времени сигналов о опасностях, ведение журнальчика данных, создание отчетов. SIEM представлены приложениями, устройствами, программным обеспечением.

- с внедрением криптопровайдеров (программных компонент шифрования);

- организацией VPN;

- применением средств формирования, контроля и использования ЭЦП.

Организация защиты секретных данных

Организационные мероприятия по защите конфиденциальной информации начинаются с разработки регламента работы юзеров с информационной системой и информацией в ней. Правила доступа разрабатываются нашими спецами вместе с управлением компании, службой сохранности.

Уровни правовой и организационной защиты данных являются неформальными средствами защиты информации. Не считая административных (организационных) регламентов и законодательных (правовых) норм сюда можно отнести и морально-этические правила. Наша задачка на административном уровне – пресечь, создать неосуществимыми повреждения либо утечки данных вследствие нерадивости, халатности либо небрежности персонала.

Решение поставленной задачки получается из-за комплекса административных и технических мероприятий:

Техно защита секретных сведений

Физический, аппаратный, программный и криптографический уровни обеспечения защиты секретных данных относятся к формальным средствам. Это софт и «железо».

Физический метод подразумевает поддержание работы устройств, являющихся препятствием для доступа к данным вне информационных каналов: замки, камеры, датчики движения/излучения и т.п. Это оборудование действует независимо от информационных систем, но ограничивает доступ к носителям информации.

Аппаратными средствами сохранности числятся все приборы, монтируемые в телекоммуникационных либо информационных системах: спецкомпьютеры, серверы и сети организации, система контроля работников, шумовые генераторы, хоть какое оборудование, перекрывающее вероятные каналы утечек и обнаруживающее «дыры» и т.д.

Программные средства представляет всеохватывающее решение, созданное для обеспечения неопасной работы (пример – DLP и SIEM системы, блокирующие вероятную утечку данных и анализирующие настоящие сигналы волнения от устройств и приложений сетевого нрава):

Криптографическая (математическая) защита дозволяет неопасно обмениваться данными в глобальной или корпоративной сетях. Математические перевоплощенные, шифрованные каналы числятся нормально защищенными. Но стопроцентной защиты никто гарантировать не может!

Тайнопись (шифрование) данных считается одним из самых надежных методов – разработка сохраняет саму информацию, а не только лишь доступ к ней. Средства шифрования обеспечивают защиту физических и виртуальных носителей информации, файлов и каталогов (папок), целых серверов.

Средства криптографической защиты конфиденциальной информации требуют внедрения программно-аппаратного комплекса:

При внедрении систем шифрования данных следует заблаговременно обмыслить их сопоставимость с другими системами (включая наружные).

Техно защита конфиденциальной информации в организации просит проведения аттестации – набора организационных и других мероприятий, достаточных для неопасной работы с секретными данными. Аттестация базируется на требованиях и наставлениях ФСТЭК, применяется для защищаемых помещений и автоматических систем.

Отсутствие либо недостающее внимание к одной из составляющих защиты конфиденциальной информации на предприятии может окончиться тем, что внутренние данные окажутся достоянием жуликов. Обеспечивая информационную сохранность, нужно постоянно употреблять всеохватывающие меры, учитывающие множественность методов защиты.

-